部门工作安排搭建PacketFence基于AD域验证的网口控制,默认将所有计算机置入隔离VLAN,经域账号或访客账号认证后接入办公网络或设置ACL(访问控制)的办公网络。PacketFence搭建并不难,实施原理也很简单,但是对于我们之前未接触过802.1x和端口控制的人来说,因不了解其原理因此搭建过程想必还是会有一番曲折的。目前这个项目的搭建进度是:核心功能既AD账号登录认证和VLAN切换都已基本能够正常工作了,访客登录已经交换机上的VLAN热切换(断开指令)还有一些问题。写这篇文章出来是为让其他欲搭建此系统的朋友少走弯路,特别是PacketFence官方的文档相对写的较杂,此文将引导你快速搭建一套和我们一样的测试环境,至于正式环境如何再做修改,就看各位看官自己的了。

软件平台:VMwaer ESXI 6.0 / Windows Server 2008 R2 AD(用于做测试局域网内的认证、路由和DHCP,路由和DHCP这块也可以由OpenWrt或三层路由来做) / CentOS 7.0 (用于安装PacketFence)

硬件平台:Intel NUC5CPYH(服务器) / Cisco 2960-X 24TP

CentOS初始网络设置: 192.168.0.86 VLAN:无

域控地址: 192.168.2.201

交换机管理地址: 192.168.5.11

网络设置:

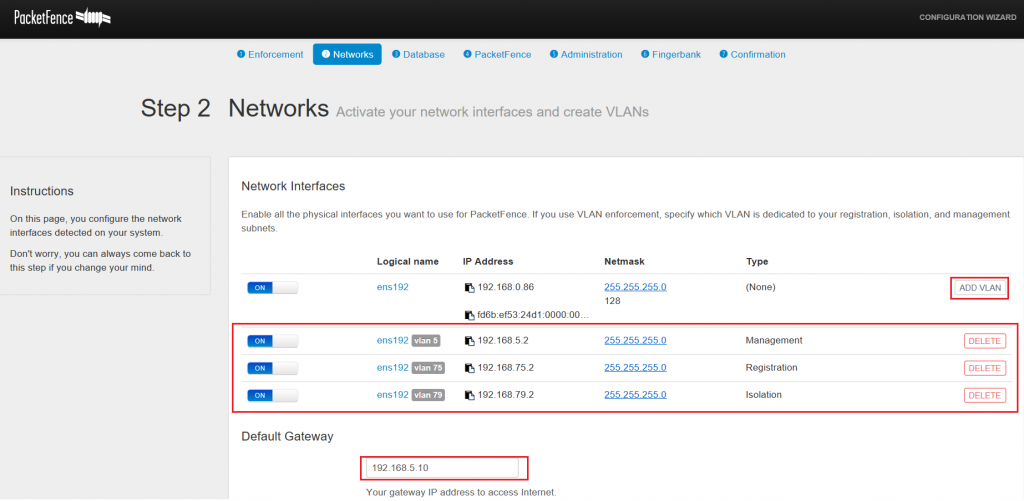

管理接口: 192.168.5.2 VLAN:5

注册接口: 192.168.75.2 VLAN:75

隔离接口: 192.168.79.2 VLAN:79

办公网络: 192.168.71.0/24

!重要! :PacketFence需要大量内存执行操作,特别是初次设置向导,安装和运行初次设置向导需要8GB的内存方可正常运行,后续使用中也需要7GB的内存方可正常运行。

此次搭建采用带外方式,PacketFence不串入办公网,而是通过控制交换机分配VLAN来实现功能。整个流程是: 交换机发现新设备接入,向PacketFence做Radius认证,PacketFence返回通过认证并让交换机将新设备接入VLAN75 (注册接口) ,PacketFence的DHCP服务为VLAN75中的新设备分配IP地址并指引设备打开登录页,使用域账号登陆成功后,该设备断开网络连接然后重新接入网络,交换机发现新设备接入,向PacketFence做Radius认证,PacketFence返回通过认证并让交换机将新设备接入VLAN71 (办公网络),域控的DHCP服务为该设备分配IP地址。

PacketFence安装完毕后可直接通过网络进行设置,待设置向导完成后,需将PacketFence接入交换机Trunk口,通过先前设置向导中设置的管理口地址进入设置页。下面就来讲讲整个系统的安装过程。

首先安装 CentOS7,然后键入下列命令安装PacketFence

| #rpm -Uvh https://packetfence.org/downloads/PacketFence/RHEL7/x86_64/RPMS/packetfence-release-1.2-5.1.noarch.rpm #yum install --enablerepo=packetfence packetfence -y |

安装完毕后通过浏览器访问 https://192.168.0.86:1443/ 进入初始设置向导。(如安装完毕后无法打开设置页,可能是CPU性能不理想,可在 /lib/systemd/system 将PacketFence各服务的类型从notify改为simple,然后执行 systemctl daemon-reload 来应用变更。)

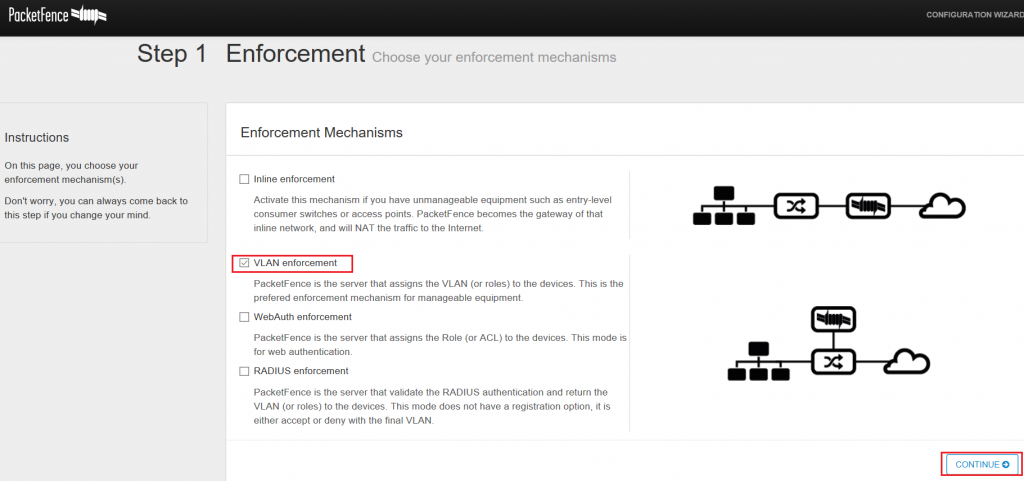

第一步 将部署方式设为 VLAN enforcement

第二步 添加 管理、注册和隔离三段的VLAN,并分别设置三段的IP地址,网关IP地址填写管理段的网关地址。此处设置很重要!

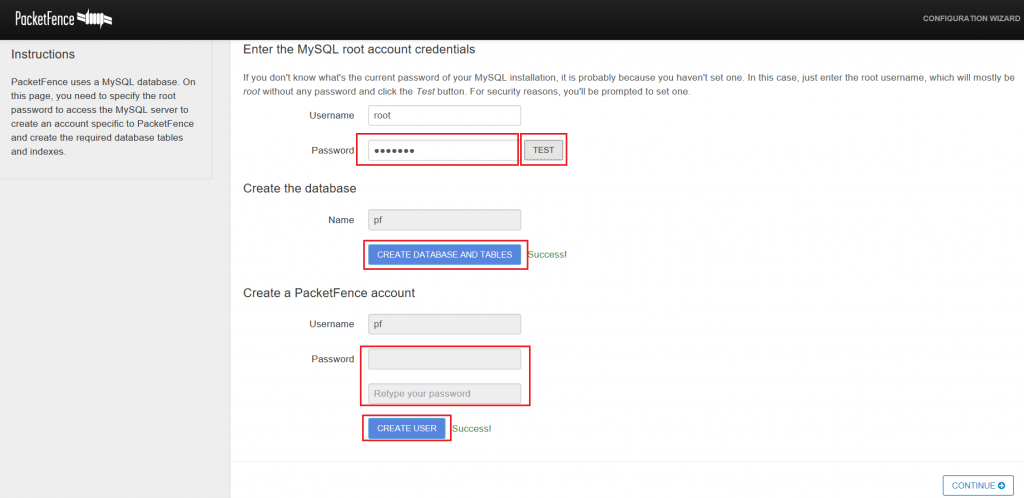

第三步 这一步设置MySQL管理员账号、创建PacketFence数据库并设置PacketFence的数据库账号。先将密码留空,点击“TEST”按钮,会让你设置root账号密码,待设置完回到设置页,将刚才设置的root账号密码填入Password文本框内,然后再次点击TEST按钮,测试通过后,点击Create the database下的 Create Database AND TABLES 按钮,待执行完毕后接着在Create a PacketFence account下设置PacketFence工作时使用的低权限数据库账号,按下 CREATE USER 按钮。待用户创建好,点击 CONTINUE 按钮。 此处设置很重要

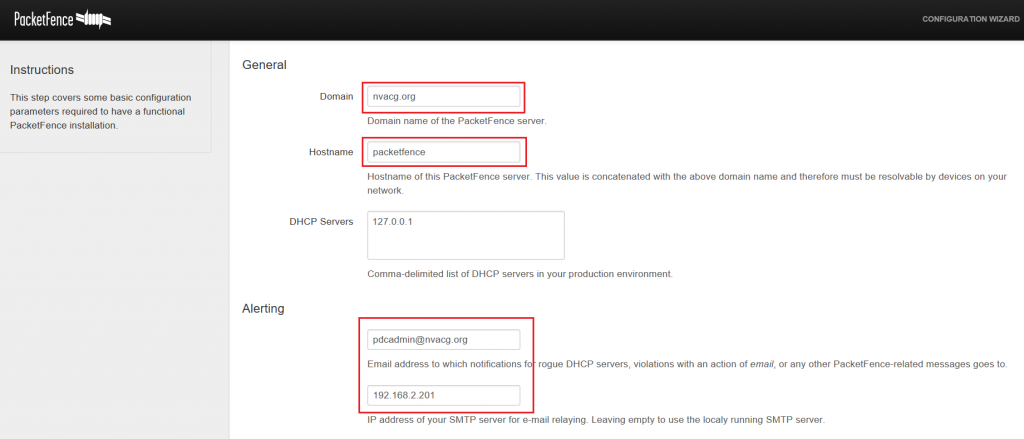

第四步 填入主机名等信息

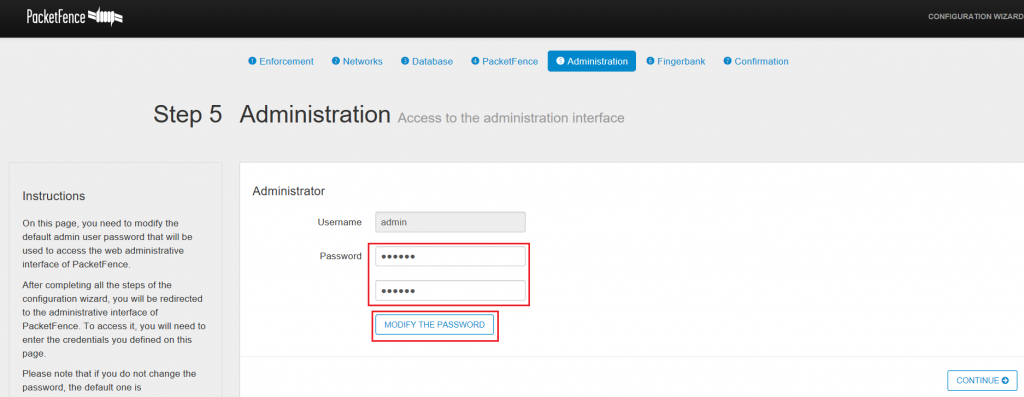

第五步 这一步,设置PacketFence管理页的管理员密码,填入密码后点击 MODIFY THE PASSWORD,这一步同样重要。

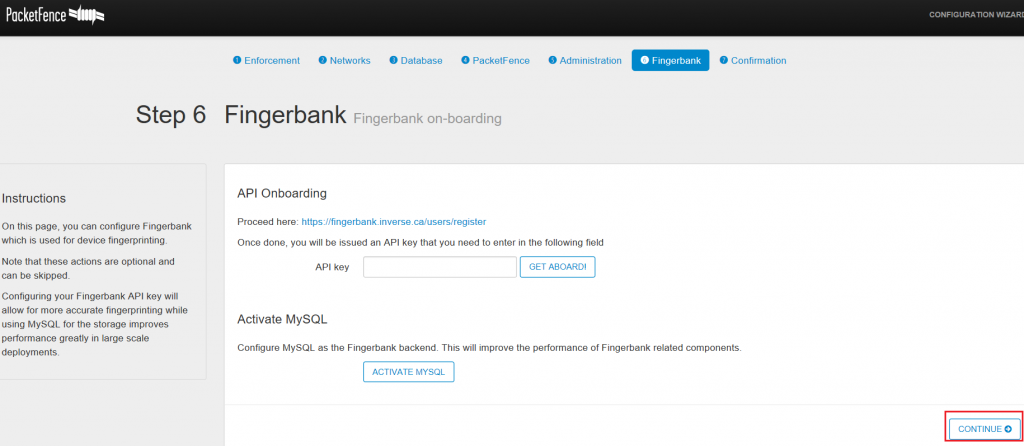

第六步 Fingerbank可以不用设置,直接进入下一步完成设置向导

待向导完成服务的重启(这可能要一点时间),将PacketFence服务器从交换机的Access口拔除,接入Trunk口。

接着,使用浏览器访问管理地址 https://192.168.5.2:1443/admin/

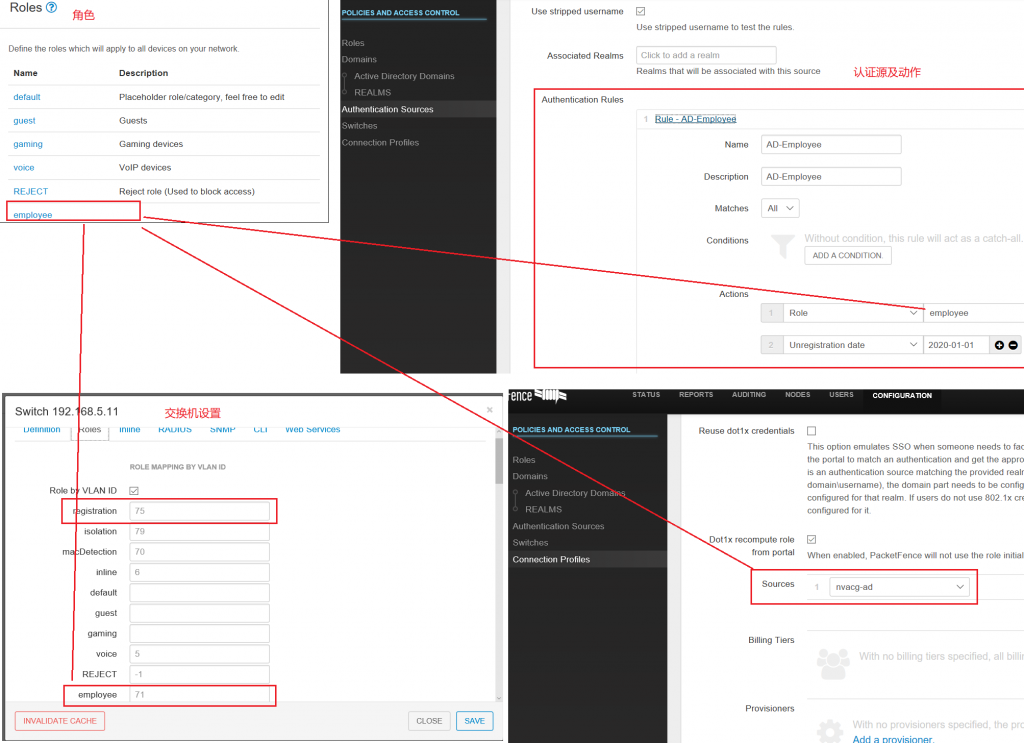

我们需要设置一套认证体系并将其与办公网VLAN挂钩,各设置页之间的关系如下图所示

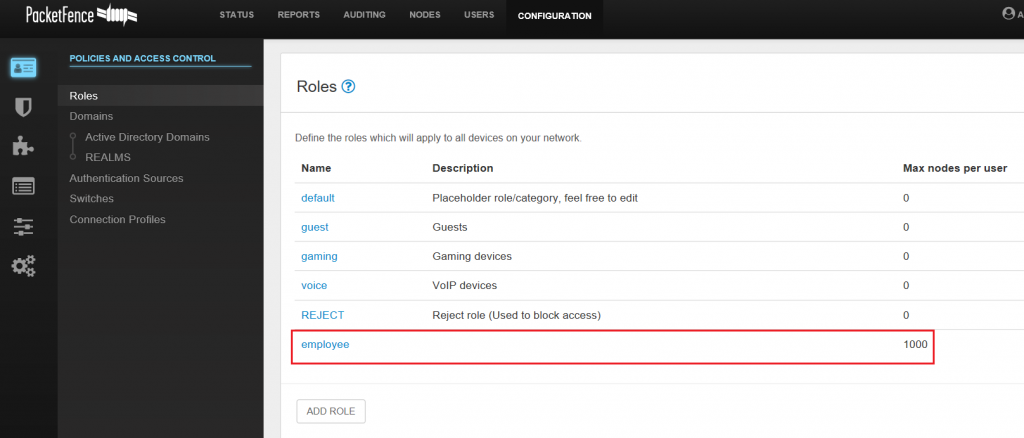

第一步 依照上面的关系图,先进入 CONFIGURATION > Roles 建立角色

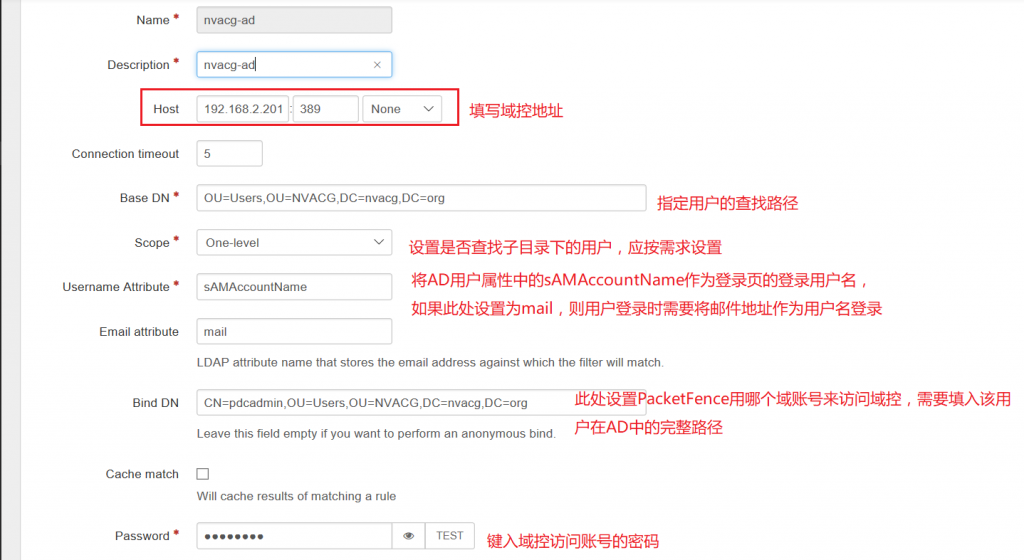

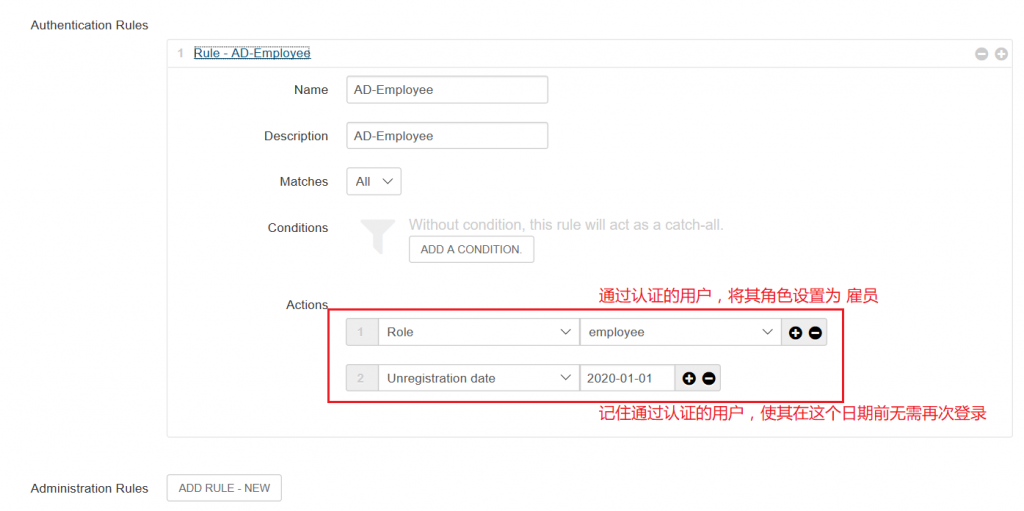

第二步 从 CONFIGURATION > Authentication Sources 新建一个 Internal > AD 认证源,设置可仿照下图

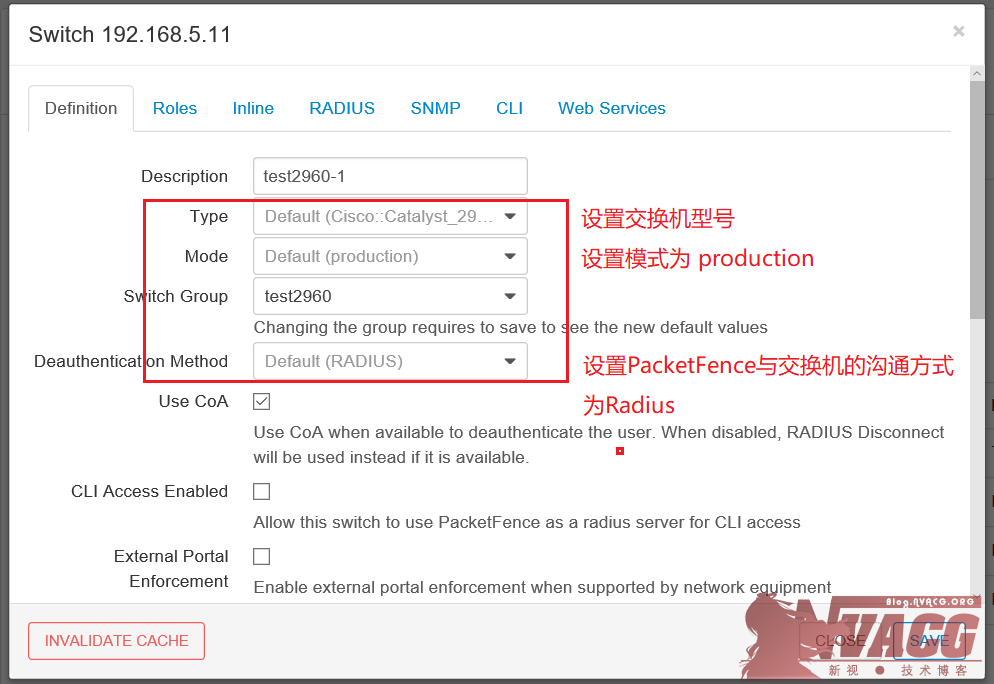

接着,从 CONFIGURATION > Switchs 添加一台交换机,在Definition标签页下做如下设置

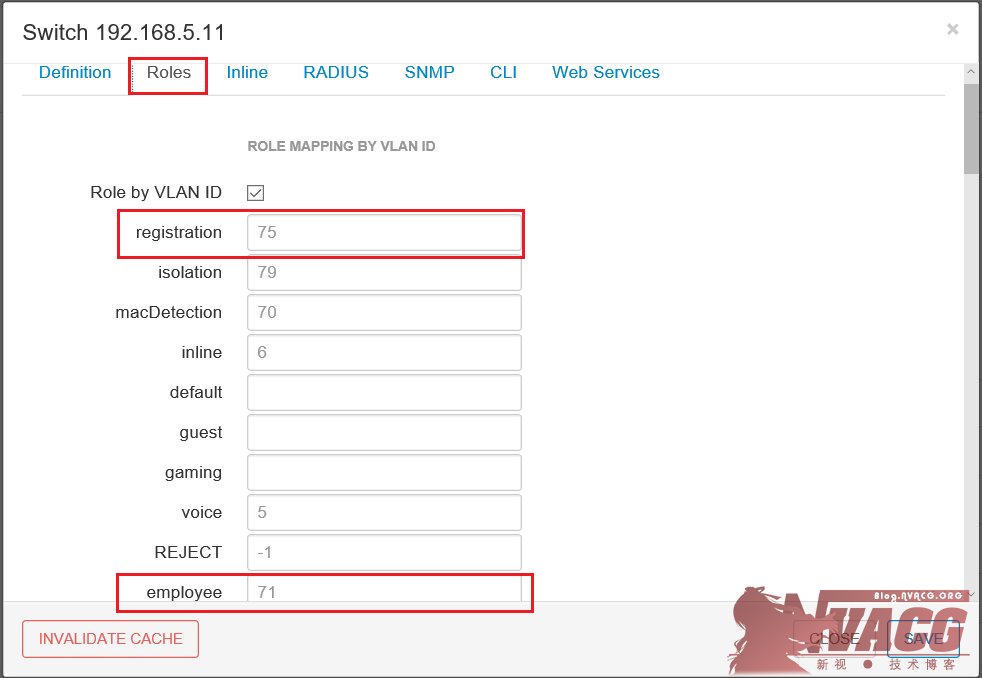

在Roles下设置交换机注册VLAN为75,雇员VLAN为71

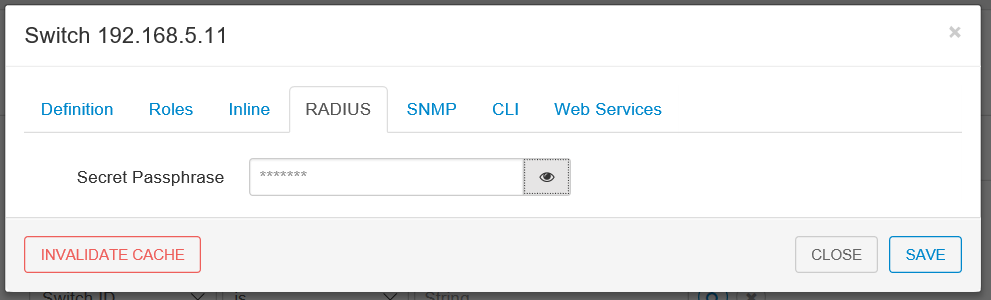

在Radius标签页下设置Radius密码,这个密码后续用于交换机和PacketFence沟通使用,还将设置到交换机中

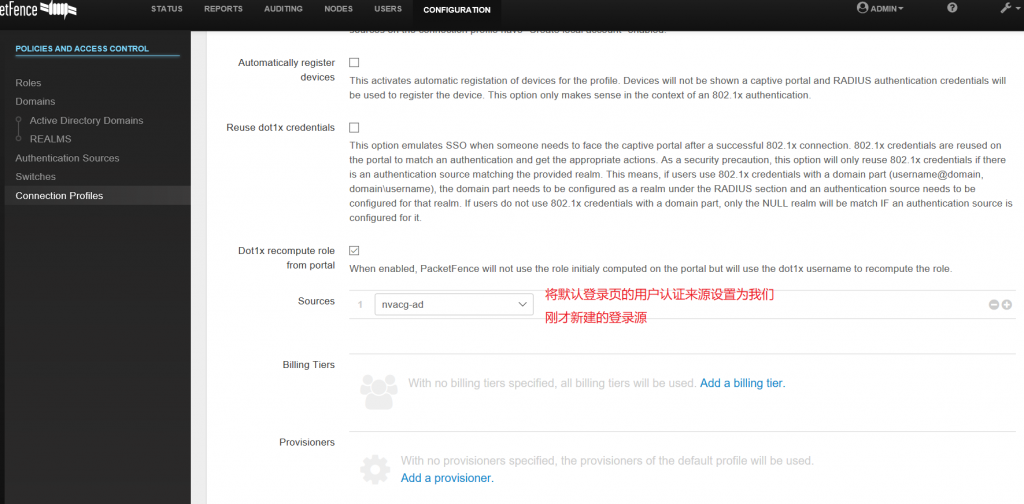

接着,从 CONFIGURATION > Connection Profiles 中修改默认的登录页面设置,将用户认证来源设置为我们之前新建的认证源

最后,设置交换机,后续需要启用交换机的Radius客户端,启用后将无法使用先前无用户名的纯密码来登录管理交换机,因此这里新建一个带用户名的本地账号用于后续登录管理交换机用

| username 用户名 password 0 密码 |

然后开启交换机的Radius和MAB功能

| aaa new-model aaa group server radius packetfence server PacketFence服务器管理地址 auth-port 1812 acct-port 1813 aaa authentication login default local aaa authentication dot1x default group packetfence aaa authorization network default group packetfence aaa server radius dynamic-author client PacketFence服务器管理地址 server-key Radius密码 port 3799 dot1x system-auth-control snmp-server community public RO snmp-server community private RW radius-server host 192.168.5.2 auth-port 1812 acct-port 1813 timeout 2 key Radius密码 radius-server vsa send authentication |

然后,在要做认证的端口下增加以下设置

| switchport mode access authentication order mab dot1x authentication priority mab dot1x authentication port-control auto authentication periodic authentication timer restart 10800 authentication timer reauthenticate 10800 mab no snmp trap link-status dot1x pae authenticator dot1x timeout quiet-period 2 dot1x timeout tx-period 3 |

至此,PacketFence配置完毕,将计算机接入刚才设置认证的端口,计算机应取得 192.168.75.XXX 地址,并跳出登录页,登录成功后,重新插拔网线,则自动取得办公网段地址。

请注意,本站的所有文章均要求阁下在转载时注明出处和原作者,阁下转载本站文章即表示阁下同意并遵守此规程,除非特别注明转载出处,否则文章即为其发布者所著。本站及文章作者保留文章的著作权并有权在阁下违反上述规程时予以追究。

请注意,本站的所有文章均要求阁下在转载时注明出处和原作者,阁下转载本站文章即表示阁下同意并遵守此规程,除非特别注明转载出处,否则文章即为其发布者所著。本站及文章作者保留文章的著作权并有权在阁下违反上述规程时予以追究。

本文链接地址: PacketFence的搭建